¡Suscríbete a nuestro blog!

Un informe de IBM indica que el escaneo y la explotación de vulnerabilidades fue el vector número #1 utilizado por los atacantes...

Etiquetas: servicio de negocios, Tecnología, Informática,

En la actualidad, tanto los mercados como los gobiernos utilizan una gran cantidad de sistemas operativos, aplicativos y...

Etiquetas: infraestructura tecnologica, ciberseguridad, riesgo tecnológico,

La versión número 17 del estudio sobre los costos de las infracciones de seguridad informática que realiza IBM Security indicó...

Etiquetas: ciberseguridad, riesgo tecnológico, CVE,

Dos informes de PxC demuestran que la posición de la industria minera a nivel global es bastante sólido pese a las circunstancias...

Etiquetas: ciberataque, oficial de seguridad, Informática,

El mercado de la ciberseguridad se valoró en US$149,6 mil millones de dólares en 2019 y se proyecta que alcanzará los US$304,9...

Etiquetas: riesgo tecnológico, servicio de negocios, Camel Secure,

La misión básica de largo plazo para una organización es continuar sus operaciones. Recuperar y restaurar sus funciones luego de...

Etiquetas: ciberseguridad, ciberataque, servicio de negocios,

Uno de los principales desafíos de la ciberseguridad es ser comprensible para todos los miembros de una organización, desde el...

Etiquetas: infraestructura tecnológica, ciberseguridad, riesgo tecnológico,

Un ciberataque exitoso puede significar la interrupción de servicios o del negocio completo por un tiempo indefinido. De acuerdo...

Etiquetas: ciberataque, riesgo tecnológico, cibergestión,

La ciberseguridad es un área crítica a nivel global, de naturaleza compleja y en permanente cambio. Entender la ciberseguridad es...

Etiquetas: infraestructura tecnologica, ciberseguridad, riesgo tecnológico,

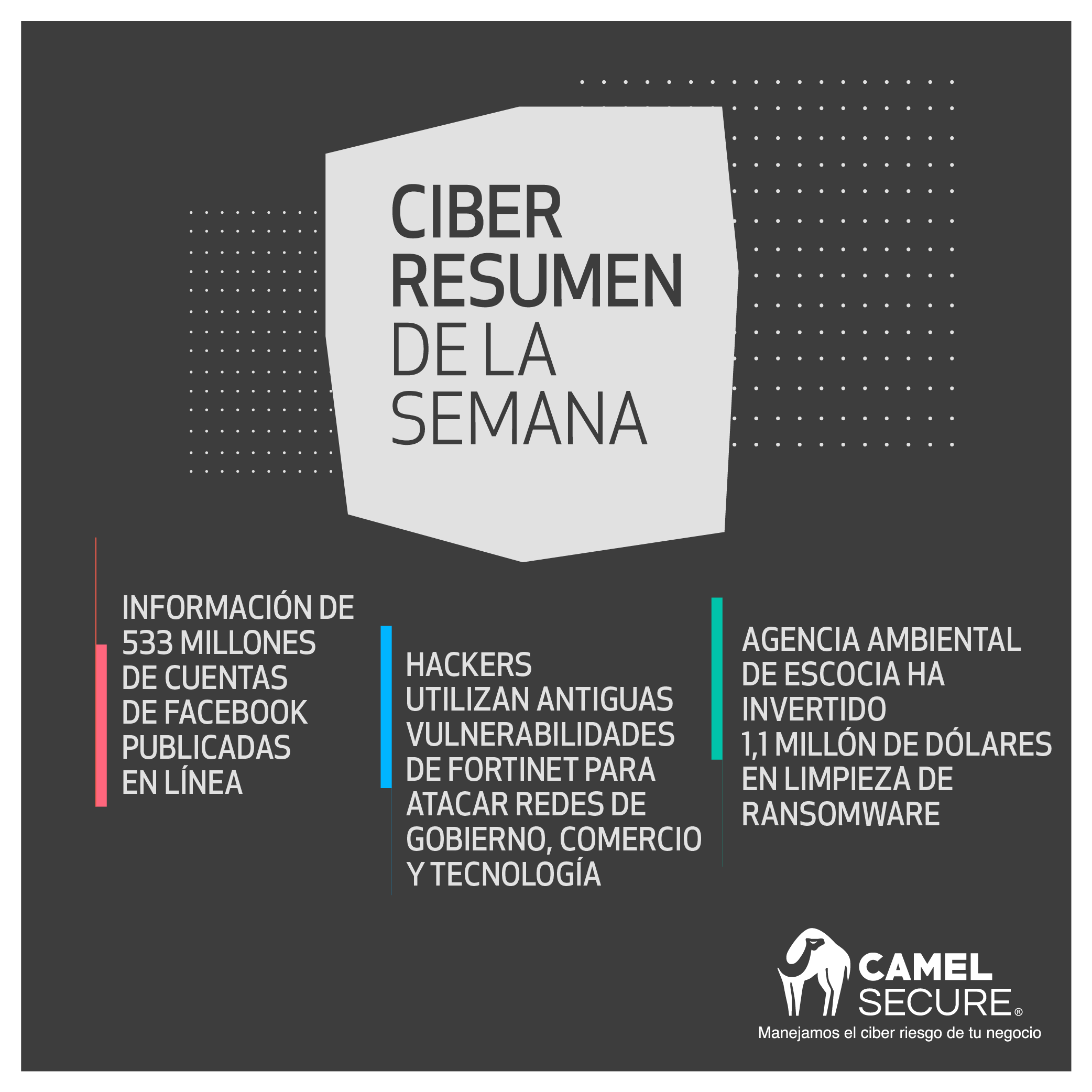

En Camel Secure queremos que estés informado sobre lo que sucede en ciberseguridad y que podría afectar a tu negocio. Por eso te...

Etiquetas: ciberseguridad, ciberataque, cibergestión,

Completa este formulario y veamos como mejorar tu gestión de riesgo en TI